ABCdatos

ABCdatos | ||

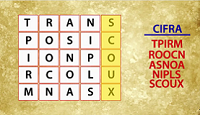

Algoritmos de cifra por transposición o permutación

PUBLICIDAD Es una técnica que incluye como algoritmos más conocidos a la escítala lacedemonia, los sistemas de cifra por permutación de filas, columnas, rail fence o vallas y, finalmente, a los cifradores por permutación de grupos y series. La cifra por permutación puede ser criptoanalizada mediante la técnica conocida como anagramación, un ataque que hace uso de las estadísticas de frecuencia de los diagramas más comunes del lenguaje, debido a la redundancia del mismo. Cabe recordar que en este tipo de cifra el criptograma contará con los mismos elementos o letras que el texto en claro. Contenido del documento: APARTADO 1. PRINCIPIOS DE LA CIFRA POR TRANSPOSICIÓN 1.1. Cambiamos las letras de lugar APARTADO 2. ALGORITMOS DE CIFRA 2.1. Recordando a la escítala 2.2. Cifrado por transposición de filas, columnas y vallas o rail fence 2.2.1. Cifrando por filas 2.2.2. Descifrando por filas 2.2.3. Cifrando por columnas 2.2.4. Cifrando por columnas con clave 2.2.5. Descifrando por columnas 2.2.6. Cifrando por vallas o rail fence 2.2.7. Descifrando por vallas o rail fence 2.3. Cifrado por transposición de grupos y de series APARTADO 3. FORTALEZA DE LA CIFRA POR TRANSPOSICIÓN 3.1. ¿Cómo se atacan los sistemas de cifra por transposición? APARTADO 4. EVALUACIÓN DE LA LECCIÓN 7 4.1. Test de evaluación personal Principios de la criptografía y hechos históricos Esta cuarta y última lección analiza los principios básicos en los que se cimenta la criptografía de la mano de los 6 postulados o principios de Auguste Kerckhoffs... ► sigue leyendo Conceptos básicos de la criptografía Tercera lección en la que se brindan algunas definiciones básicas de términos relacionados con la criptografía. Se ve la diferencia existente entre cifrar y codificar,... ► sigue leyendo Fundamentos de la criptografía Introducción a la seguridad informática y criptografía clásica. Segunda lección. En esta segunda lección verás por qué la definición que... ► sigue leyendo Fundamentos de la seguridad Introducción a la seguridad informática y criptografía clásica. En esta primera lección del curso, verás qué se entiende por seguridad... ► sigue leyendo Algoritmos de cifra por sustitución polialfabética Esta novena lección se adentra en los sistemas más interesantes de la criptografía clásica: la cifra polialfabética. Todos los sistemas de cifra anteriores... ► sigue leyendo Fundamentos de matemáticas discretas para la criptografía Esta lección de matemáticas tiene como objetivo realizar una breve introducción a aquellos conceptos y principios de las matemáticas discretas, que nos serán... ► sigue leyendo Sistemas de cifra clásica En esta sexta lección encontrarás una introducción a los sistemas de cifra clásica, comenzando por su clasificación según la cifra se realice por... ► sigue leyendo El Algoritmo RSA Excelente curso dedicado al cifrado de números y mensajes. En este curso aprenderás a: 1. Comprender el esquema y los fundamentos matemáticos del algoritmo RSA. 2. Entender... ► sigue leyendo Cuaderno de Prácticas de Seguridad Informática Este cuaderno consta de un conjunto de prácticas de seguridad que contemplan (a fecha de mayo de 2003) los apartados: Fundamentos Teóricos (entropía, matemática... ► sigue leyendo Creación de Comunidades Virtuales en Entornos Web Internet está cambiando nuestras vidas. La educación y la cultura no están ajenas a esta revolución social, pero... he aquí el gran "pero"... la información... ► sigue leyendo ¿Cómo ciframos en flujo con A5, RC4 y en modo CTR? Píldora formativa 34 del proyecto Thoth y tercera píldora de la serie sobre cifrado en flujo. El algoritmo A5 propuesto en 1994 por GSMA, permite cifrar bit a bit una... ► sigue leyendo ¿Qué es el intercambio de clave de Diffie y Hellman? Píldora formativa número 38 del proyecto Thoth que nos cuenta cómo intercambiar una clave secreta de manera segura. Desde tiempos inmemoriales, el ser humano ha estado buscando... ► sigue leyendo ¿Cómo funcionan los algoritmos DES y 3DES? En el año 1974, la NBS (National Bureau of Standards) actualmente NIST (National Institute of Standards and Technology), elige el algoritmo propuesto por IBM como estándar para la... ► sigue leyendo Ver más tutoriales de esta categoría

| Refina tu búsqueda | |