ABCdatos

ABCdatos | ||

¿Cómo funciona el algoritmo de exponenciación rápida?

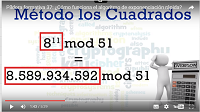

PUBLICIDAD Una manera eficiente de optimizar este cómputo es hacer uso del algoritmo de exponenciación rápida, que reduce de forma drástica el número de operaciones bit de la máquina. No obstante, tiene como contrapartida el hecho de que facilita un tipo de ataque acústico por canal lateral, si bien existen contramedidas para evitarlo. Este didáctico vídeo te explica cómo funciona este algoritmo. Esta píldora corresponde a la píldora informativa número 37.

(Se muestran 10 de 42) ¿Cómo ciframos en flujo con A5, RC4 y en modo CTR? Píldora formativa 34 del proyecto Thoth y tercera píldora de la serie sobre cifrado en flujo. El algoritmo A5 propuesto en 1994 por GSMA, permite cifrar bit a bit una... ► sigue leyendo ¿El algoritmo de Euclides para calcular inversos? ¿Por qué usamos el algoritmo de Euclides para calcular inversos? Sabemos que Euclides fue un importante matemático griego que vivió entre los años 330 y 275 antes... ► sigue leyendo ¿Qué es el intercambio de clave de Diffie y Hellman? Píldora formativa número 38 del proyecto Thoth que nos cuenta cómo intercambiar una clave secreta de manera segura. Desde tiempos inmemoriales, el ser humano ha estado buscando... ► sigue leyendo ¿Cómo funciona el algoritmo RC4? RC4, acrónimo de Ron's Code número 4, es un algoritmo de cifrado en flujo diseñado por Ronald Rivest en el año 1987 y guardado en secreto durante años. Sin... ► sigue leyendo ¿Por qué sucumbe el DES ante un ataque en red? La caducidad del estándar de cifra DES estaba anunciada. Aunque en 1974 los 56 bits de la clave del algoritmo era un valor adecuado para la fecha, el hecho de que éste fuese... ► sigue leyendo ¿Cómo funcionan los algoritmos DES y 3DES? En el año 1974, la NBS (National Bureau of Standards) actualmente NIST (National Institute of Standards and Technology), elige el algoritmo propuesto por IBM como estándar para la... ► sigue leyendo Píldora 6: ¿Ciframos, codificamos o encriptamos? Funcionamiento, importancia, fortalezas y debilidades de la criptografía. Aunque el estudio de la criptografía puede llegar a ser tan amplio y complejo como se desee, y que en algunas... ► sigue leyendo ¿Cómo funciona el hash SHA-1? Las siglas SHA corresponden a Algoritmo de Hash Seguro, un algoritmo de resumen propuesto por la NSA y adoptado como estándar federal por el NIST en 1993. Antes de los dos años se... ► sigue leyendo ¿Por qué hablamos de criptografía clásica y moderna? Seguramente te habrás hecho la siguiente pregunta: ¿por qué se habla de criptografía clásica y de criptografía moderna? Si son dos cosas distintas... ► sigue leyendo Píldora 2: ¿Qué es la criptografía? El ser humano ha utilizado la criptografía para proteger sus secretos desde el siglo V antes de Cristo, pero, ¿qué es la criptografía? Si seguimos la definición de... ► sigue leyendo Protocolo de reparto de secretos Alicia y Bernardo nos enseñan en esta ocasión cómo es posible diseñar y llevar a cabo un protocolo para proteger un secreto contra su posible pérdida, robo o... ► sigue leyendo Principios de la criptografía y hechos históricos Esta cuarta y última lección analiza los principios básicos en los que se cimenta la criptografía de la mano de los 6 postulados o principios de Auguste Kerckhoffs... ► sigue leyendo Conceptos básicos de la criptografía Tercera lección en la que se brindan algunas definiciones básicas de términos relacionados con la criptografía. Se ve la diferencia existente entre cifrar y codificar,... ► sigue leyendo Ver más tutoriales de esta categoría

| Refina tu búsqueda | |